INSTALAÇÃO DO SERVIDOR

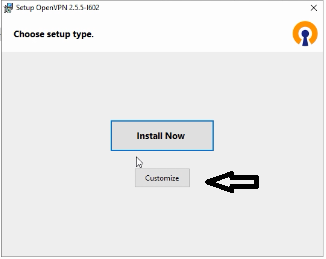

- Iniciar a instalação

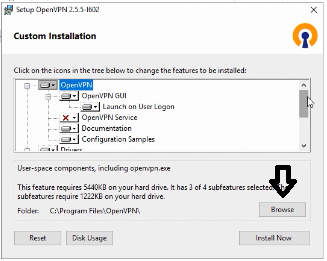

- Customizar instalação

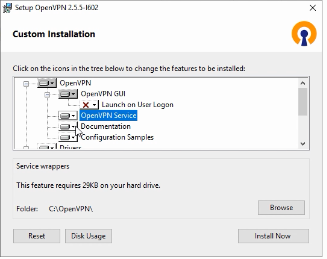

- Escolher o local padrão de instalação C:\OpenVPN\

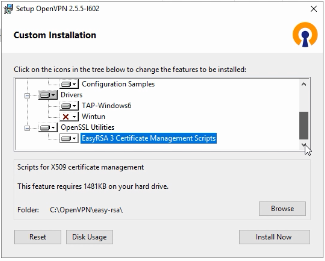

- Habilitar o OVPN Service, EasyRSA… e Desabilitar Launch on Logon e Adapter Wintun.

- Clicar em Install Now e finalizar a instalação.

CONFIGURANDO EASYRSA DO SERVIDOR E DA CA

- Criar pasta para a CA

- Copiar a pasta C:\OpenVPN\EasyRSA para a pasta CA

- Ir a pasta C:\OpenVPN, copiar e colar o vars.example, criando o arquivo “vars – Copia.example”

- Renomear o arquivo para vars (Sem extensão)

- Editar o arquivo com notepad++ para facilitar a edição.

- Remover comentário nas linhas: 50,60,63,72,76,87,95-100,108,117,121,125,129,142,164,190,202,208,214

- Editar diretório na linha 63 do OpenSSL para C:/OpenVPN/bin/openssl.exe

Linha 129, 825 para 1825

CRIANDO E CONFIGURANDO AS PKI’S

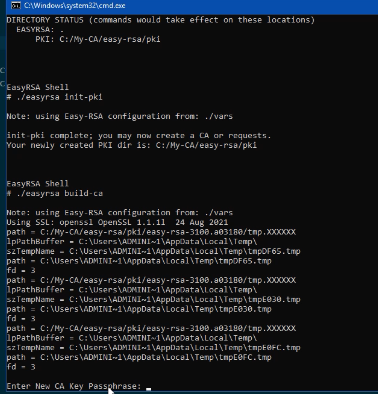

- Criando a PKI da CA

- Abrir o EasyRSA-Start.bat da CA

- Comando: ./easyrsa init-pki

- Criando CA:

- Comando: ./easyrsa build-ca

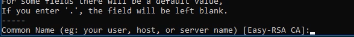

Irá solicitar uma senha, por sua senha.

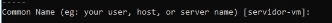

Vai ser solicitado o nome da CA

Insira o nome.

Ao final o certificado será criado no diretório da CA\easy-rsa/pki/ca.crt

CRIANDO PKI DO SERVIDOR

- Abrir o EasyRSA-Start.bat Do SERVIDOR

- Comando: ./easyrsa init-pki

- Gerando Chave TLS

- Abrir prompt de comando

- Ir a pasta c:\Openvpn\bin\ com o comando abaixo:

cd c:\Openvpn\bin\

- Executar o comando abaixo:

openvpn –genkey secret tls-auth.key

Chave será criada no mesmo diretório

- Criar o DH

- Novamente no easy-rsa do servidor

Comando: ./easyrsa gen-dh

Chave ficará dentro da pasta PKI

CRIANDO REQUISIÇÃO E ASSINANDO CERTIFICADO DO SERVIDOR

- Executar o Easyrsa

Comando

./easyrsa gen-req nome_da_requisição

Caso não queira por senha, colocar o comando nopass

./easyrsa gen-req nome_da_requisição nopass

Vai ser perguntado se quer manter o mesmo nome, você pode manter com enter ou alterar

Ele criou a req e a key

A requisição fica em pki/req e a key em pki/private

- Assinando o certificado

Copiar a requisição do servidor e colar dentro da pasta pki/req da CA

Abrir easyrsa

./easyrsa sign-req server nome_da_requisicao

“server”para o servidor e “client” para cliente

Após a criação do certificado, vai ser armazenado em pki/issued

CRIANDO REQUISIÇÃO E ASSINANDO CERTIFICADO DOS CLIENTES

No easyrsa do servidor

./easyrsa gen-req user01

No easyrsa da CA

./easyrsa sign-req client user01

Arquivo de configuração do cliente

Ca.crt

Cliente.crt

Cliente.key

Tlsauth.key

Arquivo de configuração do servidor

Ca.crt

Dh.pem

Servidor.crt

Servidor.key

Tlsauth.key

CRIANDO ARQUIVOS DE CONFIGURAÇÃO DO SERVIDOR E DO CLIENTE

Em C:\openvpn\sample-config vem 2 arquivos, do cliente e do servidor, você vai precisar editar cada arquivo. Será necessário copiar e colar as informações que foram geradas antes como exemplo a ca.crt, dh.pem, como informado no tópico anterior. No arquivo exemplo de configuração você poderá adicionar cada informação e replicar para cada cliente que for necessário.

Servidor:

port 1194

proto udp4

dev tap

topology subnet

server 10.7.0.0 255.255.255.0

push “route 192.168.0.100 255.255.255.255”

auth-nocache

ifconfig-pool-persist ipp.txt

keepalive 10 120

data-ciphers AES-128-GCM:AES-128-CBC:AES-256-CBC:AES-256-GCM

data-ciphers-fallback AES-128-GCM

max-clients 10

persist-key

persist-tun

status openvpn-status.log

log-append openvpn-server.log

verb 3

explicit-exit-notify 1

# ——- Dados de Autenticação ——-

<ca>

</ca>

<dh>

</dh>

<cert>

</cert>

<key>

</key>

key-direction 0

<tls-auth>

</tls-auth>

Cliente:

client

dev tap

dev-node “OpenVPN-TAP”

proto udp4

remote 187.17.184.56 1194

auth-nocache

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

data-ciphers AES-128-GCM:AES-128-CBC:AES-256-CBC:AES-256-GCM

data-ciphers-fallback AES-128-GCM

verb 3

<ca>

</ca>

<cert>

</cert>

<key>

</key>

key-direction 1

<tls-auth>

</tls-auth>

CURIOSIDADES

./easyrsa build-server-full servidor nopass

./easyrsa build-client-full client01 nopass

Configuring Your OpenVPN Client

Como instalar e configurar o servidor OpenVPN no Windows